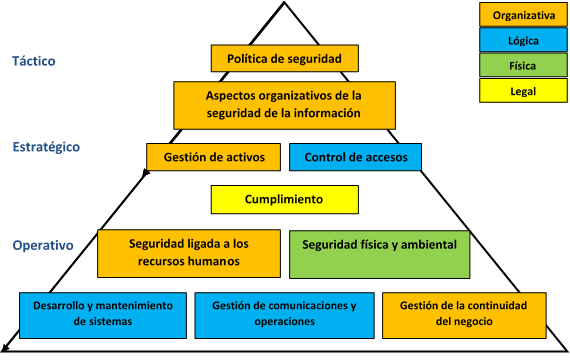

Categorización funcional de los diferentes tipos de controles de seguridad y su aplicabilidad en la estrategia de protección corporativa - David E. Acosta

Control De Acceso, Concepto Del Vector De La Seguridad Informática Ilustración del Vector - Ilustración de vector, control: 79013764

La Seguridad Informática, Protección De Datos, El Concepto De Control De Acceso Ilustraciones Svg, Vectoriales, Clip Art Vectorizado Libre De Derechos. Image 55492731.