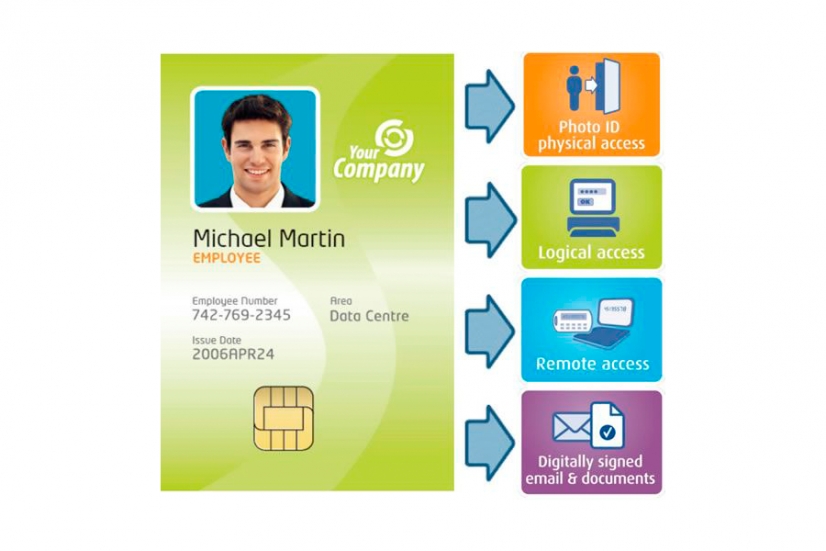

Convergencia de la seguridad informática y el control de acceso físico - Revista Innovación Seguridad

El Consejo recomienda una estrategia de seguridad informática a largo plazo para los ayuntamientos de Ávila, Burgos y Palencia | Consejo de Cuentas de Castilla y León | Contenido:

La Seguridad Informática, Protección De Datos, El Concepto De Control De Acceso Ilustraciones Svg, Vectoriales, Clip Art Vectorizado Libre De Derechos. Image 55492731.

Concepto De Privacidad De La Información Personal Del Control De Acceso a La Seguridad Informática. Botón De Presión De Empresario Imagen de archivo - Imagen de bloqueo, defensa: 211669155

Ingeniería, Seguridad informática, Seguridad de la información, CONTROL DE ACCESO, Seguridad de datos, Certificación, Guardia de seguridad, Ciberataque, control de acceso, proceso de dar un título, circulo png | PNGWing

Servicio de información de seguridad informática de control de acceso, seguro., Red de computadoras, Al por menor, Servicio png | PNGWing